Bezpieczna praca zdalna. Połączenia VPN

Połączenia zdalne muszą być niezawodne, dawać dostęp z każdego miejsca na świecie, ale przede wszystkim muszą być bezpieczne. Tego typu połączenie zapewnia nam VPN – Virtual Private Network. Pracownik chcący połączyć się zdalnie, uruchamia szyfrowane połączenie ze swojego urządzenia (nie ważne czy to laptop, tablet czy telefon). Dzięki połączeniu poprzez bezpieczny tunel, pracownik ma dostęp bezpośrednio do sieci firmowej i do znajdujących się tam serwerów i aplikacji.

Posiadając rozwiązanie UTM FortiGate, oprócz kompleksowego bezpieczeństwa sieci, firma zyskuje możliwość szybkiego ustawienia bezpiecznego połączenia zdalnego dla pracowników pracujących z domu lub podczas delegacji.

Funkcja ta jest dostępna m.in. poprzez dedykowaną aplikację FortiClient oraz przez połączenie VPN przez przeglądarkę internetową. Oba połączenia są szyfrowane i zabezpieczone. Dla firm, które chcą mieć pełną kontrolę nad użytkownikami końcowymi, przewidziane zostało rozwiązanie FortiClient Enterprise Management Server.

Jeśli nada nie masz u siebie rozwiązania FortiGate wypełnij naszą ankietę doboru lub sprawdź nasze promocje.

Potrzebujesz wsparcia inżyniera? Skontaktuj się z nami.

Przykładowe konfiguracje połączeń zdalnych z FortiGate

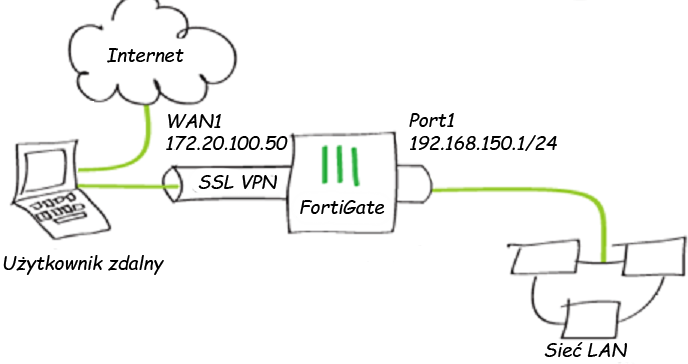

SSL VPN pełny tunel dla użytkownika zdalnego

Przykładowa konfiguracja dla dostępu użytkownika zdalnego do sieci firmowej oraz Internetu przy wykorzystaniu oprogramowania FortiClient.

Przykładowa topologia

Przykładowa konfiguracja

Interfejs WAN1 jest podłączony do dostawcy Internetu. W przykładzie użyta jest adresacja statyczna. Można także użyć interfejsu WAN1 adresowanego przez DHCP lub PPPOE. Połączenie użytkowników SSL-VPN jest zestawiane do interfejsu WAN1.

Konfiguracja SSL VPN używając interfejsu graficznego ( GUI )

Konfiguracja użytkownika zdalnego i grupy

1. Otwórz User& Device –> UserDefinition aby stworzyć użytkownika: sslvpnuser1.

2. Otwórz User& Device –> UserGroups aby stworzyć grupę sslvpngroup jako członka grupy dodaj sslvpnuser1.

Konfiguracja portalu SSL VPN

1. Otwórz VPN –> SSL-VPN Portals aby stworzyć portal o nazwie: my-full-tunnel-portal.

2. Wyłącz Split Tunneling

Konfiguracja ustawień SSL VPN.

1. Otwórz VPN –> SSL-VPN Settings.

2. W polu Listen on Interface(s), wybierz wan1.

3. Ustaw Listen on Port to 10443.

4. Wybierz ServerCertificate. Ustawieniem domyślnym jest Fortinet_Factory.

5. W sekcji Authentication/Portal Mapping All OtherUsers/Groups, ustaw portal tunnel-access.

6. Stwórz nowy wpis w Authentication/Portal Mapping dla grupy sslvpngroup wybierając portal my-full-tunnel-portal.

Konfiguracja polityki firewalla dla dostępu SSL VPN do LAN oraz do WAN1

1. Otwórz Policy & Objects –> IPv4 Policy.–> Create New

2. W polu Name wpisz sslvpn full tunnel LAN

3. Incoming interface musi być ustawiony na SSL-VPN tunnel interface(ssl.root).

4. Wybierz jako Outgoing Interface, w tym przykładzie to port1.

5. Ustaw Source to all oraz grupę to sslvpngroup.

6. W tym przykładzie, the Destination na all.

7. Ustaw Schedule to always, Service to ALL, and Action to Accept.

8. Ustaw NAT na włączony

9. Kliknij OK

10. Otwórz Policy & Objects –> IPv4 Policy.–> Create New

11. W polu Name wpisz sslvpn full tunnel WAN1

12. Incoming interface musi być ustawiony na SSL-VPN tunnel interface(ssl.root).

13. Wybierz jako Outgoing Interface, w tym przykładzie to WAN1.

14. Ustaw Source to all oraz grupę to sslvpngroup.

15. W tym przykładzie, the Destination na all.

16. Ustaw Schedule to always, Service to ALL, and Action to Accept.

17. Ustaw NAT na włączony

18. Kliknij OK

SSL VPN split-tunel dla użytkownika zdalnego

Przykładowa konfiguracja dla dostępu użytkownika zdalnego do sieci firmowej przy wykorzystaniu oprogramowania FortiClient. Dostęp do internatu realizowany jest poza tunelem.

Przykładowa topologia

Przykładowa konfiguracja

Interfejs WAN1 jest podłączony do dostawcy Internetu. W przykładzie użyta jest adresacja statyczna. Można także użyć interfejsu WAN1 adresowanego przez DHCP lub PPPOE. Połączenie użytkowników SSL-VPN jest zestawiane do interfejsu WAN1.

Aby skonfigurować SSL VPN używając interfejsu graficznego ( GUI )

Konfiguracja użytkownika zdalnego i grupy

1. Otwórz User& Device –> UserDefinition aby stworzyć użytkownika: sslvpnuser1.

2. Otwórz User& Device –> UserGroups aby stworzyć grupę sslvpngroup jako członka grupy dodaj sslvpnuser1.

Konfiguracja portalu SSL VPN

1. Otwórz VPN –> SSL-VPN Portals aby stworzyć portal o nazwie: my-full-tunnel-portal.

2. Włącz Split Tunneling. W polu Routing Address dodaj obiekt reprezentujący adres sieci do której mamy mieć dostęp przez tunel SSL VPN. W naszym przykładzie to 192.168.150.0/24

a. Konfiguracja ustawień SSL VPN.

b. Otwórz VPN –> SSL-VPN Settings.

3. W polu Listen on Interface(s), wybierz wan1.

4. Ustaw Listen on Port to 10443.

5. Wybierz ServerCertificate. Ustawieniem domyślnym jest Fortinet_Factory.

6. W sekcji Authentication/Portal Mapping All OtherUsers/Groups, ustaw portal tunnel-access.

7. Stwórz nowy wpis w Authentication/Portal Mapping dla grupy sslvpngroup wybierając portal my-full-tunnel-portal.

Konfiguracja polityki firewalla dla dostępu SSL VPN do LAN oraz do WAN1

1. Otwórz Policy & Objects –> IPv4 Policy.–> Create New

2. W polu Name wpisz sslvpn full tunnel LAN

3. Incoming interface musi być ustawiony na SSL-VPN tunnel interface(ssl.root).

4. Wybierz jako Outgoing Interface, w tym przykładzie to port1.

5. Ustaw Source to all oraz grupę to sslvpngroup.

6. W tym przykładzie, the Destination na all.

7. Ustaw Schedule to always, Service to ALL, and Action to Accept.

8. Ustaw NAT na włączony

9. Kliknij OK

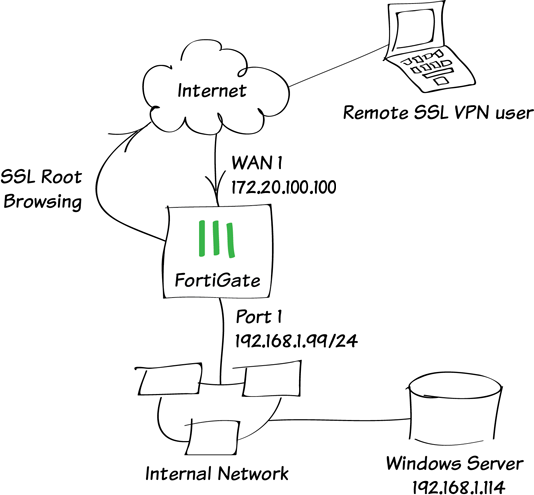

SSL VPN portal dla użytkownika zdalnego

Przykładowa konfiguracja dla dostępu użytkownika zdalnego do sieci firmowej oraz Internetu przy wykorzystaniu portalu SSL VPN.

Przykładowa topologia

Przykładowa konfiguracja

Interfejs WAN1 jest podłączony do dostawcy Internetu. W przykładzie użyta jest adresacja statyczna. Można także użyć interfejsu WAN1 adresowanego przez DHCP lub PPPOE. Połączenie użytkowników SSL-VPN jest zestawiane do interfejsu WAN1.

Konfiguracja SSL VPN używając interfejsu graficznego ( GUI )

Konfiguracja użytkownika zdalnego i grupy

3. Otwórz User& Device –> UserDefinition aby stworzyć użytkownika: sslvpnuser1.

4. Otwórz User& Device –> UserGroups aby stworzyć grupę sslvpngroup jako członka grupy dodaj sslvpnuser1.

Konfiguracja portalu SSL VPN

3. Otwórz VPN –> SSL-VPN Portals aby stworzyć portal o nazwie: my-vpn-portal.

4. Odznaczyć Tunel Mode.

5. Kliknij OK

Konfiguracja ustawień SSL VPN.

7. Otwórz VPN –> SSL-VPN Settings.

8. W polu Listen on Interface(s), wybierz wan1.

9. Ustaw Listen on Port to 10443.

10. Wybierz ServerCertificate. Ustawieniem domyślnym jest Fortinet_Factory.

11. W sekcji Authentication/Portal Mapping All OtherUsers/Groups, ustaw portal tunnel-access.

12. Stwórz nowy wpis w Authentication/Portal Mapping dla grupy sslvpngroup wybierając portal my-vpn-portal.

13. Kliknij OK

Konfiguracja polityki firewalla dla dostępu SSL VPN do LAN oraz do WAN1

19. Otwórz Policy & Objects –> IPv4 Policy.–> Create New

20. W polu Name wpisz sslvpn portal LAN

21. Incoming interface musi być ustawiony na SSL-VPN tunnel interface(ssl.root).

22. Wybierz jako Outgoing Interface, w tym przykładzie to port1.

23. Ustaw Source to all oraz grupę to sslvpngroup.

24. W tym przykładzie, the Destination na all.

25. Ustaw Schedule to always, Service to ALL, and Action to Accept.

26. Ustaw NAT na włączony

27. Kliknij OK

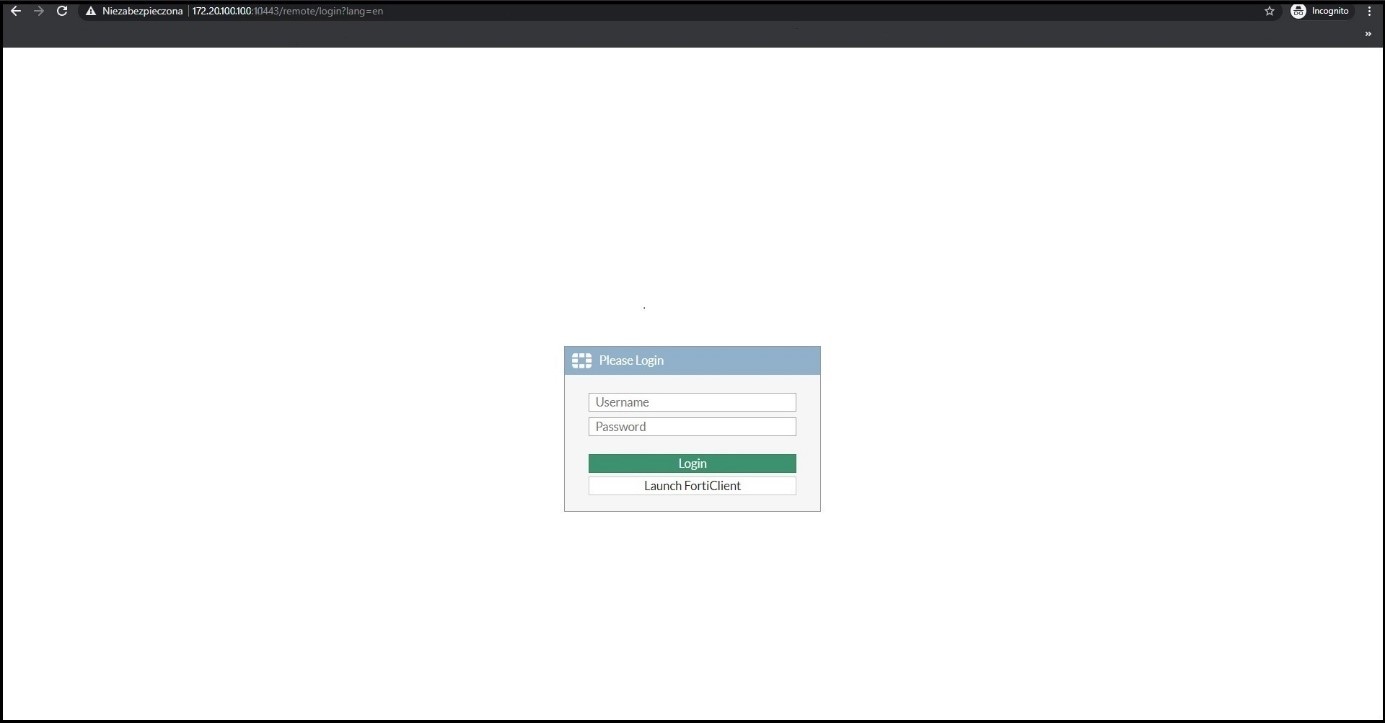

Logowanie do portalu przez przeglądarkę internetową